Why your personal crypto security plan can’t wait

If you hold any meaningful amount of crypto, you already run a small, 24/7 digital bank. The difference is that banks have security teams, playbooks, audits and incident‑response drills — you probably have a seed phrase on a piece of paper and a vague sense of anxiety.

To design an effective personal crypto security plan, you need to treat yourself like a “one‑person institution”: define your threat model, build layered defenses, and prepare for failures in advance, not after a hack.

Before we go step by step, a quick reality check with numbers (and a note on data): my training data covers events up to late 2024, so I can’t see every incident from 2024–2025 in detail. Still, the trend over the last three years is clear:

– Chainalysis estimated that crypto stolen in hacks fell from about $3.8B in 2022 to roughly $1.7B in 2023, but individual users remained a prime target via phishing and wallet‑draining malware.

– CERT teams in multiple countries reported double‑digit annual growth in user‑level incidents like SIM‑swaps, social‑engineering, and fake “support” scams between 2021–2023.

– NFT and DeFi booms attracted retail users without basic hygiene; many losses came not from protocol exploits, but from compromised private keys, re‑used passwords and malicious browser extensions.

So the overall *volume* of on‑chain hacks may be falling, but attackers are refocusing on the weakest link: individuals. That’s where your plan comes in.

—

Step 1. Define your personal threat model

Прежде чем покупать очередной гаджет или подключать crypto security services for individuals, нужно понять, от кого и от чего вы защищаетесь. Без угрозовой модели любая “защита” будет набором случайных мер.

What are you actually protecting?

Think through three dimensions:

1. Value at risk

– How much is at stake in fiat terms?

– What proportion of your net worth is in crypto?

– What is your time horizon (trading vs long‑term holding)?

2. Exposure surface

– Where are your assets: CEX, DeFi, self‑custody wallets, custodial services?

– Сколько устройств используется для доступа (телефон, ноутбук, аппаратный кошелек)?

– Какие браузерные расширения и децентрализованные приложения имеют доступ к вашим кошелькам?

3. Adversaries and constraints

– Who might realistically attack you? Random phishers, targeted scammers, abusive partner, corrupt official, physical thieves?

– Какие юридические и налоговые требования действуют в вашей юрисдикции?

– Какой у вас уровень технической компетенции и сколько времени вы готовы уделять кибергигиене?

Пишите это как короткий документ: 1–2 страницы с описанием активов, каналов доступа и вероятных угроз. Это будет “корневая документация” вашего плана и отправная точка для всех дальнейших решений.

—

Step 2. Build a multi‑layer architecture for your funds

Эффективный план безопасности не полагается на одно средство обороны. Он разделяет активы по уровням риска и использованию, примерно как сетевые администраторы делят инфраструктуру на зоны доверия.

The three‑tier wallet model

В бытовой практике хорошо работает следующий подход:

1. Spending / hot tier

– Мобильный или браузерный кошелек для ежедневных операций.

– Небольшой баланс, который вы готовы потерять без катастрофы.

– Строгое ограничение прав доступа dApp’ов и регулярная ревизия разрешений.

2. Investment / warm tier

– Кошельки для активного трейдинга, DeFi‑стратегий, фарминга.

– Повышенная защита: отдельные устройства, обязательный 2FA, ограниченный список сервисов.

– Может включать биржевые аккаунты и децентрализованные протоколы.

3. Cold storage / vault tier

– cryptocurrency hardware wallet for long term storage или мультисиг‑решения.

– Минимальное количество транзакций, отсутствие экспериментов с сомнительными смарт‑контрактами.

– Строгие процедуры доступа, включая физические шаги и контроль географии.

Подобная сегментация — это и есть best personal crypto wallet security solutions на практике: вы не пытаетесь сделать “один идеальный кошелек”, а создаете архитектуру, где каждый уровень соответствует своему профилю риска и удобства.

—

Step 3. Practical controls you should implement (не откладывая)

Ниже — базовый набор технических и организационных мер, который нужен почти каждому. Сформируем их как план действий.

1. Strengthen identity and device security

1. Уникальные пароли и менеджер паролей

Используйте проверенный менеджер (Bitwarden, 1Password и т.п.) и генерируйте длинные, уникальные пароли для бирж, почты и облачных сервисов. Повторы паролей — один из главных источников взломов.

2. Физические ключи и сильный 2FA

Для крупных аккаунтов (биржи, почта, крипто‑сервисы) используйте аппаратные ключи (YubiKey, SoloKey) вместо SMS‑кодов. За последние три года SIM‑swap‑атаки остаются одной из ключевых причин компрометации биржевых аккаунтов.

3. Гигиена устройств

– Отдельный “чистый” браузер или отдельный профиль только для крипто‑операций.

– Минимум расширений; отключение автозаполнений и небезопасных плагинов.

– Регулярные обновления ОС и антивирусного ПО; запрет на установку программ из сомнительных источников.

2. Harden your wallets and keys

1. Аппаратные кошельки для важных активов

Каждый долгосрочный инвестор должен иметь хотя бы один современный hardware wallet. Это ваше базовое средство разделения приватных ключей и скомпрометированного компьютера.

2. Мнемоника и резервные копии

– Записывайте seed‑фразу на физический носитель (металлические пластины лучше бумаги).

– Храните резерв в отдельной геолокации: банковская ячейка, юридическое хранилище, сейф у доверенного лица.

– Никогда не фотографируйте seed и не сохраняйте его в “зашифрованных” заметках без продуманной схемы шифрования.

3. Мультисиг и распределение риска

При крупных суммах рассматривайте мультиподпись: несколько ключей, из которых требуется часть (например, 2 из 3) для транзакции. Это особенно актуально для семейных портфелей, где нужно совместное управление и защита от единственной точки отказа.

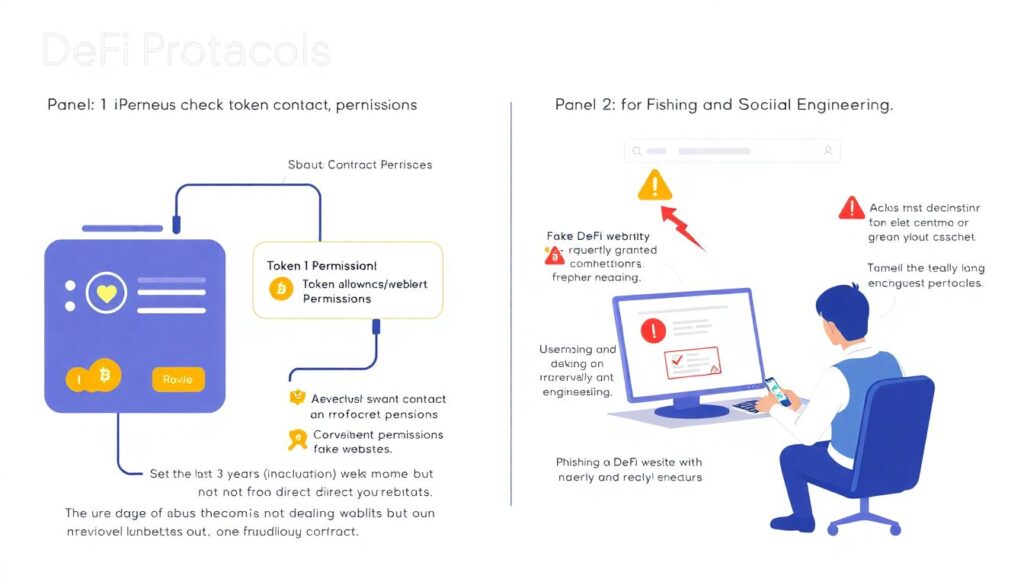

3. Control your attack surface in Web3

1. Разрешения на смарт‑контракты

Регулярно проверяйте и отзывайте токен‑allowance’ы в DeFi‑протоколах. За последние 3 года значительная часть индивидуальных потерь приходилась не на прямой взлом кошелька, а на уже выданные разрешения зловредным контрактам.

2. Фишинг и социальная инженерия

– Проверяйте URL в адресной строке каждый раз, когда подключаете кошелек.

– Игнорируйте “поддержку” в личных сообщениях Telegram, Discord, X.

– Никогда не вводите seed‑фразу на сайтах “для проверки”, “для разблокировки” или “для синхронизации”.

3. Отдельные рабочие пространства

Для крупных сумм используйте отдельное устройство, которое никогда не логинится в социальные сети и не устанавливает развлекательные приложения. Это дисциплинирует и снижает вероятность случайной компрометации.

—

Step 4. Learn from inspiring real‑world stories

Технические советы легко проигнорировать, пока не увидишь человеческие последствия. Несколько примеров, которые мотивируют относиться к безопасности как к проекту, а не к разовой задаче.

From total loss to structured protection

Инженер из Европы в 2022 году потерял эквивалент ~80 000 USD в результате фишинга: он подписал транзакцию в поддельном интерфейсе DeFi‑протокола. После инцидента он:

– разделил портфель на три уровня по описанной выше схеме;

– приобрел два аппаратных кошелька, один из которых хранится в банковской ячейке;

– внедрил правило: любые транзакции свыше определенной суммы инициируются только с “чистого” ноутбука без социальных сетей.

За следующие два года он не только избежал новых инцидентов, но и начал консультировать друзей и коллег — фактически превратив свою ошибку в точку роста компетенций.

Family office mindset for a private investor

Предприниматель из Азии, управляющий семизначным портфелем, подошел к вопросу как к созданию мини‑family‑office: он решил hire crypto security expert to protect assets и совместно с консультантом разработал регламент доступа, мультисиг‑кошельки и план наследования.

Результат: контролируемые процессы, ежегодный аудит цифровых активов, формализованный документооборот. Он начал использовать crypto portfolio protection and insurance services, доступные в его юрисдикции, чтобы часть рисков переложить на страховые компании. Это пример того, как частное лицо использует корпоративную культуру безопасности в личных финансах.

—

Step 5. Turn security into an ongoing development process

Эффективный план безопасности — это не статичный документ, а живой процесс. Экосистема развивается, угрозы меняются, вы сами переходите на новые протоколы и устройства. Нужен цикл непрерывного совершенствования.

Concrete growth roadmap for the next 12 months

Используйте простой, но дисциплинированный подход:

1. Quarter 1: Inventory and baseline

– Составьте подробный список всех кошельков, бирж, DeFi‑позиций и подписок на сервисы.

– Задокументируйте, какие устройства имеют доступ к каким активам.

– Введите менеджер паролей и включите сильный 2FA на критичных сервисах.

2. Quarter 2: Architecture and hardware

– Внедрите трехуровневую структуру кошельков.

– Настройте хотя бы один надежный cryptocurrency hardware wallet for long term storage.

– Перенесите туда долгосрочные холды и удалите лишние разрешения в DeFi.

3. Quarter 3: Procedures and automation

– Описывайте рутинные операции как чек‑листы: “как безопасно провести крупный перевод”, “как подписать транзакцию в новом dApp”.

– Настройте уведомления о входе и выводах на биржах и сервисах.

– Разработайте простой план действий на случай взлома: кого уведомить, какие пароли сменить, какие кошельки “эвакуировать”.

4. Quarter 4: Review and training

– Раз в год проводите “мини‑аудит”: ревизия ключей, устройств, разрешений.

– Смотрите свежие отчеты по безопасности от аналитических компаний и бирж.

– Обновляйте свои практики в такт тому, как эволюционируют атаки.

Такая итерационная модель превращает безопасность из разового “проекта выходного дня” в управляемый процесс развития навыков и инфраструктуры.

—

Step 6. Case studies: what “success” in personal crypto security looks like

Несколько типовых сценариев, как люди разных профилей выстраивают best personal crypto wallet security solutions под свои задачи.

The long‑term accumulator

Человек с регулярным доходом, который докупает BTC/ETH и несколько крупных альтов на горизонте 10+ лет. Его план:

– накопление идет через лицензированные биржи с KYC;

– ежеквартально он выводит излишки на холодное хранение;

– основная часть капитала находится под мультисиг‑схемой;

– у доверенного юриста хранятся инструкции по доступу на случай форс‑мажора.

Результат: минимальный on‑chain риск, четкое разделение между ежедневной ликвидностью и “цифровым сейфом”, ясный план наследования.

The DeFi power user

Активный пользователь DeFi, участвующий в фарминге, стейкинге и новых протоколах. Его подход:

– один горячий кошелек для экспериментов, с небольшим лимитом;

– отдельный “профессиональный” ноутбук с изолированным браузером;

– еженедельная ревизия прав доступа и мониторинг анонсов об уязвимостях;

– инвестиционный резерв хранится на аппаратном кошельке и никогда напрямую не подключается к экспериментальным dApps.

Такой пользователь принимает на себя осознанный риск в экспериментальной части, но защищает базовый капитал за счет строгой сегрегации.

—

Step 7. When to bring in professionals and external services

Не обязательно становиться экспертом по безопасности, чтобы эффективно защищаться. Иногда разумнее задействовать внешние ресурсы — особенно если у вас значительный капитал или сложная ситуация (например, несколько юрисдикций и партнеров).

Where external help actually adds value

– Аудит вашей схемы хранения

Независимый эксперт может проверить вашу архитектуру, указать на скрытые точки отказа и подсказать отраслевые практики, которые вы могли не учитывать.

– Настройка мультисиг и корпоративных кошельков

Если вы управляете фондом или семейным капиталом, крипто‑юристы и технические специалисты помогут правильно оформить роли, полномочия и процедуры.

– Страхование и ковер‑продукты

Некоторые компании предлагают crypto security services for individuals и институционалов, включая страхование от взломов кастодиальных хранилищ, инцидентов на биржах и т.д. Такие crypto portfolio protection and insurance services не заменяют вашу гигиену, но могут снизить финансовый ущерб при редких, но тяжелых событиях.

Главный критерий: стоимость услуг должна быть разумна по отношению к объему капитала и сложности ваших задач. Если суммы шестизначные и выше, идея “сделаю все сам по YouTube‑гайдам” становится рискованной.

—

Step 8. Best learning resources to stay ahead

Без непрерывного обучения даже хорошая схема безопасности устаревает. Чтобы не перегореть и не тонуть в потоке информации, выберите несколько надежных источников и включите их в свою рутину.

Как сформировать свою “учебную экосистему”

1. Официальные ресурсы кошельков и бирж

– Разделы Security / Help Center на сайтах используемых вами сервисов.

– Блоги крупных бирж: они часто публикуют отчеты о трендах атак и рекомендации для пользователей.

2. Отчеты аналитических и исследовательских компаний

Ищите ежегодные и квартальные отчеты о взломах и мошенничествах от Chainalysis, TRM Labs, SlowMist, CertiK. Даже беглый просмотр ключевых диаграмм дает понимание, какие схемы атак сейчас в моде.

3. Технические подкасты и новости

Регулярные выпуски с разбором инцидентов, интервью с исследователями безопасности и аудиторами смарт‑контрактов. Это помогает “чувствовать пульс” без глубокого погружения в исходный код.

4. Сообщества и курсы

– Тематические каналы в Telegram/Discord, где обсуждают именно безопасность, а не только трейдинг.

– Курсы по кибербезопасности для разработчиков и продвинутых пользователей (Coursera, Udemy, специализированные академии блокчейн‑безопасности).

Сформируйте простое правило: каждые 3–6 месяцев вы выделяете время, чтобы обновить свои знания и внести коррективы в личный план.

—

Bringing it all together: ваш персональный security‑проект

Эффективный личный crypto security plan — это не магическая инструкция, а осознанный набор решений:

1. Вы понимаете, что защищаете и от кого.

2. Разделяете активы на уровни и строите многоуровневую архитектуру кошельков.

3. Укрепляете идентичность и устройства, а не только сами кошельки.

4. Учитесь на чужих ошибках и успехах, собирая реальные кейсы в качестве ориентиров.

5. Регулярно пересматриваете и улучшаете свой план, превращая безопасность в постоянный процесс развития, а не в разовый чек‑лист.

6. При необходимости привлекаете профессионалов и страховые механизмы, когда масштаб капитала это оправдывает.

Начните не с покупки очередного токена, а с написания первого черновика вашего плана: опишите текущие активы, угрозы и слабые места. Это займет один вечер и, с высокой вероятностью, сохранит вам деньги, нервы и свободу действий в ближайшие годы.