Why cryptography in 2025 is worth your time

Cryptography in 2025 – это уже не абстрактная тема для математиков, а базовый навык цифровой гигиены. Шифрование вшито во всё: мессенджеры, браузеры, банковские приложения, даже умные лампочки общаются по защищённым каналам. Если вы работаете с данными, пишете код, интересуетесь кибербезопасностью или просто хотите понимать, как устроена защита вашей переписки, пора разбираться в основах. Эта инструкция без занудства проведёт вас от нуля до уверенного понимания базовых понятий, чтобы вы не терялись в потоках новых технологий и модных терминов, вроде постквантовой криптографии и аппаратных модулей безопасности.

Core ideas: what “basic cryptography” really means

В основе базовой криптографии всего несколько ключевых идей. Первая — шифрование: превращаем читабельный текст в «кашу» и обратно с помощью ключей. Вторая — хеш‑функции: получаем «отпечаток» данных фиксированной длины, по которому невозможно восстановить исходник. Третья — цифровые подписи: доказываем, что сообщение отправили именно вы и его никто не менял. Четвёртая — управление ключами: как создавать, хранить и периодически менять ключи. Понимание этих кирпичиков важнее, чем запоминать названия всех алгоритмов, которые в 2025 году сменяются быстрее, чем успевают устареть учебники.

Necessary tools: what you actually need to get started

Чтобы освоить основы на практике, не нужен суперкомпьютер. Достаточно обычного ноутбука, свежего браузера и пары бесплатных программ. Начать можно с OpenSSL и GnuPG: они позволяют шифровать файлы, генерировать ключи, подписывать сообщения. Если ближе код, поставьте Python и библиотеку cryptography, чтобы почувствовать, как алгоритмы работают в реальных сценариях. Дополнительно пригодятся менеджер паролей с поддержкой генерации ключей и защищённое облако для хранения резервных копий. Всё это бесплатно и доступно на любой современной системе, так что порог входа минимальный.

Choosing learning resources in 2025

Раньше приходилось выискивать редкие курсы, сейчас ресурсов море, но легко утонуть. Если вы любите структурированные занятия, посмотрите любой адекватный online cryptography course for beginners с практикой: важно, чтобы были задачи на генерацию ключей, настройку HTTPS и разбор современных протоколов. Тем, кто предпочитает чтение, подойдут best cryptography books for beginners, обновлённые после 2022 года и учитывающие постквантовые алгоритмы. Для офлайн‑изучения неплохо иметь cryptography tutorial for beginners pdf, где кратко разобраны симметричное и асимметричное шифрование, хеши и подписи.

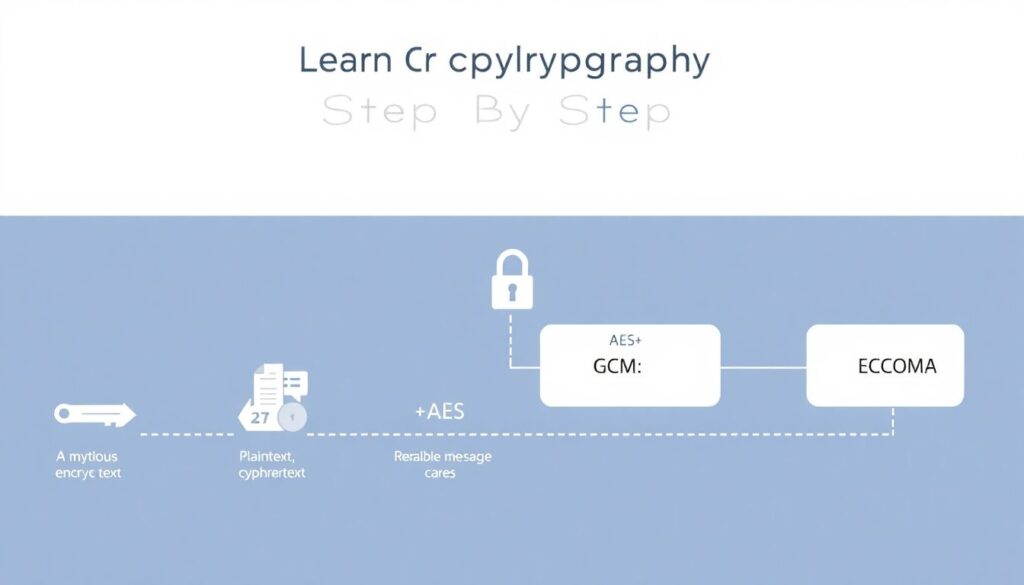

Step-by-step process: a simple learning roadmap

Чтобы не расползтись по десяткам тем, двигайтесь по понятному маршруту. Сначала разберитесь с тем, что такое шифр, ключ, открытый и закрытый текст на интуитивном уровне, без формул. Затем переходите к симметричному шифрованию: познакомьтесь с AES, режимами CBC и GCM, попробуйте зашифровать и расшифровать файл. После этого занимайтесь асимметрией: RSA и особенно современные эллиптические кривые. Далее — хеши: SHA‑256, аргументы, почему MD5 и SHA‑1 мертвы. В завершение изучите цифровые подписи и базовые протоколы вроде TLS, чтобы увидеть, как всё это связывается в реальные приложения и браузеры.

Step 1: learn the language of cryptography

На первом шаге цель — перестать пугаться терминов. Разберите разницу между encryption и encoding, чем key отличается от password, что такое brute force и почему длина ключа критична. Представьте криптосистему как замок: алгоритм — это конструкция замка, ключ — конкретный набор зубцов. Важно усвоить принцип Kerckhoffs: сила системы должна зависеть только от секретности ключа, а не алгоритма. Это объясняет, почему в 2025 году серьёзные решения используют публично проверенные стандарты, а не «секретные шифры от знакомого сисадмина» или закрытые, неаудированные библиотеки сомнительного происхождения.

Step 2: play with symmetric encryption

Теперь переходите к практике с симметричным шифрованием. Установите OpenSSL и зашифруйте тестовый файл с помощью AES‑256‑GCM, поэкспериментируйте с разными паролями и посмотрите, как меняется размер и вид результата. Обратите внимание на понятия IV и nonce, разберитесь, почему нельзя использовать одно и то же значение повторно. Попробуйте смоделировать простой сценарий: вы и друг делитесь общим секретом и шифруете друг другу «письма». Это покажет, в чём плюс скорости симметрии и почему в реальных протоколах её почти всегда комбинируют с асимметрией для обмена ключами, а не передают секреты в открытом виде.

Step 3: understand public-key cryptography

Дальше — асимметричные системы, сердце современной безопасности. Сгенерируйте пару ключей RSA и пару на эллиптических кривых через GnuPG или браузерные инструменты, посмотрите, как один ключ публикуется, а второй охраняется. Попробуйте зашифровать себе письмо своим публичным ключом и расшифровать закрытым. Параллельно разберите идею цифровых подписей: вы подписываете документ своим секретным ключом, а любой проверяет подпись по открытому. В 2025 году именно так работают обновления приложений, менеджеры пакетов, подписи коммитов, поэтому понимание этих механизмов перестало быть экзотикой и стало нормой для разработчика.

Step 4: hashes, integrity and real protocols

Хеш‑функции часто недооценивают, хотя без них нет ни безопасных паролей, ни блокчейнов. Потренируйтесь получать SHA‑256 от строки и файла, сравните результат при минимальных изменениях. Объясните себе, почему хеш должен быть устойчивым к коллизиям и предобразам. Затем посмотрите на схемы хранения паролей: соль, перец, алгоритмы вроде Argon2, которые в 2025 году стали де‑факто стандартом устойчивой к перебору обработки. Свяжите всё это с TLS: откройте сертификат сайта в браузере, посмотрите публичный ключ, подпись и используемый набор шифров, чтобы увидеть, как теория живёт в реальном трафике.

Modern trends in 2025 you shouldn’t ignore

В 2025 году изучать криптографию «по старинке» уже недостаточно. Постквантовые алгоритмы активно входят в стандарты, браузеры тестируют гибридные ключевые обмены, а крупные компании постепенно внедряют новые схемы в свои VPN и мессенджеры. Zero‑trust‑архитектуры, сквозное шифрование по умолчанию и аппаратные ключи на базе FIDO2 стали обыденностью. Поэтому, когда будете learn basic cryptography online, выбирайте ресурсы, которые хотя бы вкратце объясняют, что такое PQC, почему нельзя просто «подождать, пока квантовые компьютеры станут реальностью», и зачем уже сейчас готовиться к миграции ключей и алгоритмов.

Online courses and certifications

Если вам важен формальный результат, стоит рассмотреть cryptography certification course for beginners от платформ с хорошей репутацией и практическими лабораторными. Обратите внимание, чтобы программа включала не только голую теорию, но и настройки протоколов, анализ типичных ошибок разработчиков и элементы практического пентеста. Многие платформы дают и удобные конспекты, которые можно сохранить как cryptography tutorial for beginners pdf для повторения офлайн. В 2025 году работодатели всё чаще смотрят не только на «красоту» сертификатов, но и на умение объяснить реальные атаки и продемонстрировать навыки работы с инструментами.

Troubleshooting: common mistakes and how to fix them

Новички в криптографии чаще всего спотыкаются не о формулы, а о практику. Типичная ошибка — изобретать свой алгоритм или протокол, вместо того чтобы использовать проверенные библиотеки и стандарты. Если вы ловите странные баги, сначала проверьте, корректно ли вы работаете с IV, nonce, режимами шифрования и генерацией случайных чисел. Вторая боль — хранение ключей: секреты оказываются в репозиториях, логах или незашифрованных бэкапах. Третья проблема — непонимание модели угроз: вы шифруете «на всякий случай», не представляя, от кого и что защищаете, в итоге делаете сложнее, но не безопаснее.

Debugging cryptographic code in practice

При отладке кода с шифрованием важно подходить аккуратно: нельзя просто «распечатать всё подряд» и выложить логи в общий чат. Начните с того, чтобы проверить параметры: длины ключа и nonce, режимы работы, наличие аутентифицированного шифрования (AES‑GCM или ChaCha20‑Poly1305, а не голый AES‑CBC без MAC). Сравните свой результат с эталонными примерами из документации библиотеки или стандарта. Если что‑то не совпадает, шаг за шагом ищите, где вы изменили порядок байт или потеряли часть данных. Используйте тестовые ключи и фиктивные сообщения, чтобы не рисковать реальной конфиденциальной информацией при экспериментах.

Learning from mistakes without burning out

Криптография может казаться тяжёлой, особенно когда всё новое и вокруг куча страшных терминов. Нормально несколько раз запутаться в ключах или режимах работы алгоритма, главное — извлекать уроки. Ведите небольшой журнал ошибок: что не сработало, почему и как вы это исправили. Регулярно возвращайтесь к базовым главам из выбранных best cryptography books for beginners и отмечайте, что уже стало очевидным. Если чувствуете перегруз, временно переключитесь на лёгкое видео или короткий online cryptography course for beginners с демонстрациями. Главное — сохранять постоянство и подключать практику, а не останавливаться на уровне теории и абстрактных формул.

Putting it all together

Чтобы превратить разрозненные знания в цельную картину, придумайте мини‑проект. Например, реализуйте простую систему обмена зашифрованными сообщениями между двумя пользователями: генерация ключей, обмен открытыми ключами, симметричное шифрование сообщений и цифровая подпись важных файлов. Такой проект заставит вас применить на практике все ключевые концепции, о которых говорилось выше. А потом вы сможете постепенно усиливать систему: добавить аппаратные ключи, научиться ротации и отзыву ключей, попробовать постквантовые схемы. В 2025 году такой путь даёт реальное, ощутимое понимание криптографии, а не только знакомство с терминами.