Why defender and attacker models matter in crypto security

In crypto, security isn’t just about “strong encryption” anymore. The real question is: who exactly are you defending against, and what powers do they have? That’s where defender and attacker models come in. A defender model описывает, какие ресурсы, процессы и инструменты есть у команды защиты, а attacker model — какие цели, бюджеты, компетенции и ограничения есть у злоумышленника. Если эти модели не совпадают с реальностью, даже дорогие cryptocurrency security services for businesses превращаются в красивую иллюзию безопасности: защита оптимизирована не против реальных угроз, а против абстрактного «хакера».

Краткий исторический контекст: от энтузиастов к индустрии

В начале 2010-х модели атак в крипте казались почти игрушечными: одиночные хакеры, небрежные пользователи, мелкие фишинговые кампании. Когда Mt. Gox рухнула в 2014 году, стало ясно, что атакующие уже мыслят как организованная преступность, а не как «скрипт-кидди». После 2017 ICO-бума вектор сместился на smart contracts и биржи, а с 2020 DeFi-сезоном появились целые команды, специализирующиеся только на сложных финансовых эксплойтах. К 2025 году разговор о криптобезопасности без чёткого описания attacker model выглядит так же устаревше, как антивирус без обновлений сигнатур.

Классификация attacker models в крипте

Практически все угрозы можно уложить в несколько типовых attacker models, которые затем настраиваются под конкретный проект. Важно не только перечислить типы атак, но и определить допустимые для противника ресурсы — время, деньги, инсайды, юридические риски. Наиболее распространённые модели включают:

– Скрипт-кидди и оппортунистические атакующие

– Профессиональные киберпреступные группы

– Внутренние инсайдеры (админы, разработчики, операторы)

– Государственные или квазигосударственные структуры

Для каждой группы различаются инструменты: от публичных эксплойтов до нулевых уязвимостей и социальной инженерии против топ-менеджмента.

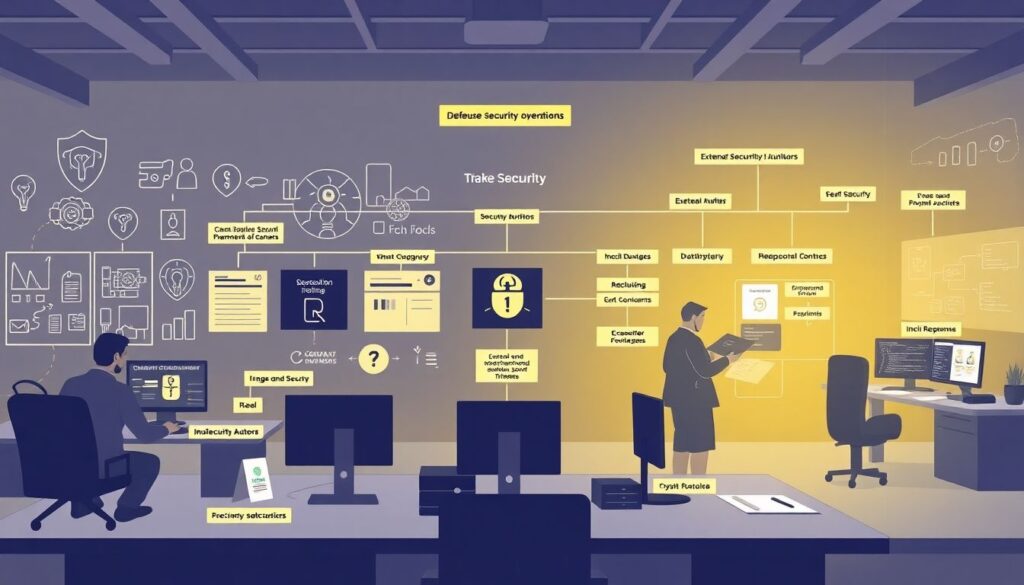

Категории defender models: кто реально вас защищает

Сторона защиты в крипте уже давно не ограничивается «одним девопсом и парой скриптов». В зрелых проектах defender model описывает организационную структуру, разделение полномочий и используемые механизмы контроля. Типовой набор компонент включает:

– Команду: in-house security, внешние аудиторы, incident response

– Технологии: HSM, multi-sig, мониторинг ончейн-аномалий, SIEM

– Процессы: change management, key rotation, disaster recovery

– Внешний периметр: юридические договоры, страховка, провайдеры

Без формального описания defender model невозможно оценить, выдержит ли команда атаки соответствующего класса, например сложный blockchain penetration testing and threat modeling со стороны продвинутых противников.

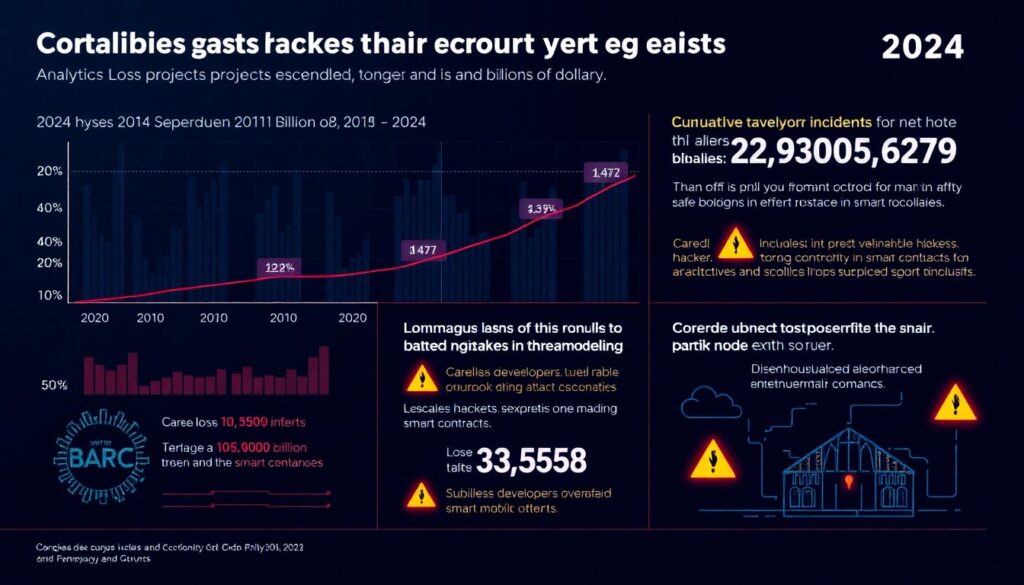

Статистика атак: к чему привели слабые модели

По данным аналитических компаний, совокупные потери от взломов криптопроектов с 2011 по 2024 годы превысили десятки миллиардов долларов. Более половины крупных инцидентов 2020–2024 годов связаны не только с багами в коде, но и с ошибками в threat modeling: разработчики не предусматривали, что атакующий может контролировать оракул, фронт-энд или часть валидаторов. Исследования показывают, что проекты, регулярно проводящие структурированный crypto exchange security audit and risk assessment, теряют на порядок меньше средств в пересчёте на общую заблокированную стоимость (TVL), чем протоколы, ограничивающиеся разовым аудитом смарт-контрактов перед запуском.

Технические модели защиты: от ключей до консенсуса

На техническом уровне defender model описывает, какие именно слои архитектуры защищаются и как они взаимосвязаны. Сюда входят custody-схемы (cold storage, MPC, multi-sig), уровень смарт-контрактов, сетевой периметр, CI/CD и supply chain безопасности. Для корпоративных клиентов enterprise blockchain security solutions and monitoring уже включают постоянный ончейн-сканинг аномалий, детектирование MEV-манипуляций, отслеживание мостовых аномалий и угроз в слоях L2. Критично оценивать, сможет ли такая архитектура выдержать не только кражу одного приватного ключа, но и синхронные атаки на фронт-энд, инфраструктуру провайдеров и бизнес-логику протокола.

Экономика атак и защиты

Любая attacker model по сути — это оценка экономики атаки: сколько стоит её подготовка, какова ожидаемая прибыль и риск. Классическая задача защитника — сделать атаку экономически невыгодной при разумном бюджете защиты. В DeFi и на централизованных биржах уникальность в том, что с высокой ликвидностью растёт и потенциальный куш, поэтому экономический баланс постоянно сдвигается в пользу атакующего. С другой стороны, масштабируемые cryptocurrency security services for businesses снижают среднюю стоимость защиты на единицу управляемых активов, позволяя даже средним по размеру платформам внедрять практики уровня крупных финансовых институтов.

Роль консалтинга и профилирования угроз

Многие команды до сих пор воспринимают консультантов по безопасности как «аудит перед запуском», хотя зрелый подход — это совместная выработка attacker/defender models ещё на стадии дизайна протокола. Когда вы решаете hire crypto security consultant for attack modeling, правильный фокус — не только поиск уязвимостей, но и количественная оценка сценариев: какие именно активы под угрозой, какова их ликвидность, какие цепочки действий должен выполнить злоумышленник. Это позволяет направить бюджет не на модные, а на приоритетные меры: где нужен формальный верификатор, где — улучшенный мониторинг, а где — простая сегментация прав доступа.

Прогнозы до конца десятилетия

К 2030 году вероятность того, что проект без чётких моделей атак и защиты выживет в конкурентной среде, стремительно падает. Ужесточение регулирования и требования к отчётности приведут к тому, что формализованный threat modeling станет обязательным элементом для листинга на крупных биржах и получения лицензий. Уже сегодня регуляторы интересуются, как именно описана модель противника и какие средства контроля действуют против инсайдерских рисков. Ожидается рост автоматизированных платформ, объединяющих blockchain penetration testing and threat modeling с реальным ончейн-логированием и симуляцией атак в песочнице, чтобы проверять гипотезы до выхода в продакшн.

Влияние на индустрию и организационные практики

Переход к явным defender и attacker models меняет культуру всей индустрии. Без этого security остаётся «черным ящиком», зависящим от пары экспертов; с моделями появляется общая карта угроз, понятная менеджменту, разработчикам и комплаенсу. Результат — более зрелое планирование релизов, осознанные компромиссы между UX и безопасностью, а также прозрачный диалог с пользователями после инцидентов. Компании, интегрирующие регулярный crypto exchange security audit and risk assessment в жизненный цикл продукта, показывают более стабильный рост TVL и меньшую волатильность доверия после рыночных шоков, что в итоге выражается в прямом финансовом преимуществе перед конкурентами.