Why your tech stack and security controls deserve a hard look

Evaluating a project’s technology stack and security controls is not a “nice to have” anymore, it’s the difference between a product that scales and a product that quietly burns money and trust in the background. Over the last few years, reports from major analysts show that around 70–80% of software incidents stem from architectural decisions made early in the project lifecycle: wrong frameworks for the workload, rushed integrations, or missing security layers. At the same time, the global market for technology stack assessment services and related consulting is growing by double digits annually, потому что компании начали считать реальные деньги, теряемые из-за технического долга. Один крупный банк в Европе, по данным его публичного отчета, оценил, что переделка неудачного стека за три года обошлась им дороже, чем полная замена основного бизнес-приложения.

Step 1: Start with business goals, not with shiny frameworks

Прежде чем вообще смотреть на коды, базы данных и облака, стоит честно ответить на скучные, но ключевые вопросы: что именно должен сделать продукт, какими будут реальные нагрузки через год–два, как часто планируются релизы, и насколько вы зависите от требований регуляторов. Сюрприз: в подавляющем большинстве неудачных проектов стэк выбирался “по привычке” или “по моде”, а не под конкретную бизнес-модель. Например, одна e‑commerce команда выбрала сложный микросервисный ландшафт для MVP на 500–1000 пользователей в день. Итог: им понадобился целый DevOps‑отдел, тогда как моноолитное решение с нормальным кэшированием обошлось бы им минимум вдвое дешевле на горизонте трёх лет и гораздо проще поддерживалось бы небольшой командой.

Практический кейс: B2B‑стартап и неудачная ставка на “enterprise” технологии

Молодой B2B‑стартап в логистике решил “сразу строиться по-взрослому” и нанял дорогую фирму, занимающуюся enterprise software architecture and stack consulting. Им предложили стек с тяжёлой ESB‑платформой, сложной оркестрацией и несколькими слоями интеграции. На бумаге архитектура выглядела безупречно, но в реальности у стартапа было всего три официальных интеграционных партнёра и ограниченный бюджет. Через 18 месяцев стало ясно: более 40% затрат уходило на обслуживание платформы, а не на развитие функционала. После пересмотра архитектуры и перехода на более лёгкий набор сервисов и очередей сообщений они сократили расходы на инфраструктуру на 35% и ускорили релизы почти вдвое, потому что стали опираться не на абстрактные “enterprise‑best practices”, а на реальные бизнес‑ограничения.

Step 2: What to look at when you evaluate a technology stack

Оценка технологического стека — это не только список языков и фреймворков. Это совокупность архитектурных решений, интеграционных паттернов, процессов доставки и людей, которые всё это поддерживают. В здоровом проекте эти компоненты складываются в понятную, объяснимую картину: от пользовательских сценариев до конкретных сервисов и баз данных. Исследования показывают, что команды, которые регулярно проводят структурированный разбор архитектуры и стека хотя бы раз в год, сокращают простои и крупные инциденты примерно на треть, а стоимость владения системой у них ниже за счёт осознанного управления сложностью.

Ключевые критерии оценки стека

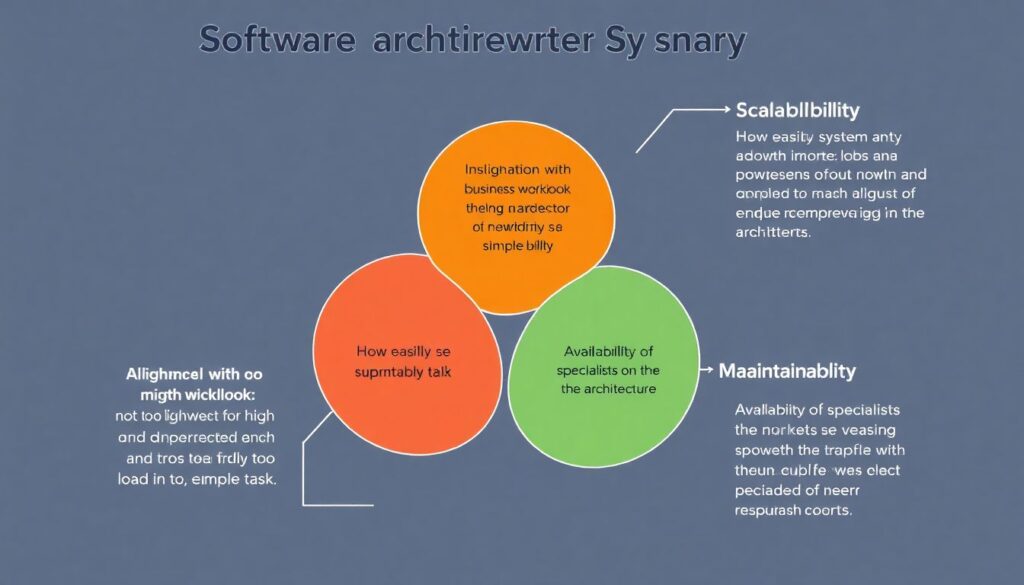

– Соответствие бизнес‑нагрузке: не слишком легковесно для высокой нагрузки и не слишком “enterprise” для простой задачи.

– Масштабируемость и эластичность: насколько легко адаптироваться к росту трафика и данных без полного перевода архитектуры.

– Поддерживаемость: наличие специалистов на рынке, понятность кода, зрелость документации и инструментов.

– Вендор‑лок‑ин и риски зависимостей: насколько вы завязаны на один облако, конкретную базу данных или проприетарный фреймворк.

– Стоимость: не только лицензии и сервера, но и цена обучения, рекрутинга и поддержки 24/7.

Кейс: SaaS‑платформа и дорогостоящая зависимость от одного поставщика

Средняя по размеру SaaS‑компания выбрала полностью управляемый стек у одного крупного облачного вендора: серверлесс‑функции, проприетарная БД и закрытые интеграционные сервисы. Старт был впечатляющим: быстрые релизы, минимум инфраструктурной рутины. Но спустя три года счёт за облако вырос в четыре раза, а перенос данных к другому поставщику требовал переписывания критичных модулей. При проведении независимой оценки стека эксперты выявили, что 60% функционала можно перенести на более стандартные и кросс‑облачные компоненты без потери производительности. После постепенного рефакторинга компания снизила ежемесячные расходы на инфраструктуру примерно на 25% и получила пространство для переговоров по ценам, поскольку перестала быть “заложником” одного провайдера.

Step 3: Security controls as part of the stack, not an afterthought

Безопасность часто воспринимается как “слой сверху”: мы сначала всё сделаем, а потом добавим фаервол и пару проверок. В современных системах такой подход почти гарантированно приводит к дорогостоящим доработкам и репутационным потерям. По данным нескольких отраслевых обзоров, стоимость исправления уязвимости, найденной на проде, может быть в 10–30 раз выше, чем если бы её обнаружили на стадии разработки. Поэтому application security audit and code review нужно встраивать в обычный цикл разработки, а не воспринимать как разовую акцию перед внешним аудитом. Это уже не вопрос “хотим мы безопасности или нет”, а вопрос экономической целесообразности и соблюдения регуляторных требований.

IT security assessment and penetration testing как регулярная практика

IT security assessment and penetration testing помогают проверить реальную устойчивость вашего стека к атакам: от неправильно настроенных прав доступа до уязвимостей в API и веб‑интерфейсах. В зрелых компаниях пентесты и формализованные оценки безопасности проходят не только перед большими релизами, но и после значимых изменений в архитектуре: перехода в другое облако, внедрения новых интеграций или масштабирования баз данных. Это особенно критично для систем, работающих с персональными данными, финансовыми транзакциями и интеллектуальной собственностью. Там один инцидент может не только привести к прямым штрафам, но и отбросить компанию на годы назад из‑за потери доверия клиентов.

Кейс: финтех и “скрытая цена” позднего внедрения безопасности

Финтех‑стартап много месяцев ускорял вывод продукта на рынок, сознательно откладывая формальные проверки. Логика была проста: “потом наймём специалистов по безопасности, сейчас главное — функционал”. Когда они всё‑таки заказали комплексную проверку, application security audit and code review и пентест выявили критические уязвимости в механизме авторизации и обработке веб‑хуков. Пришлось временно остановить привлечение новых клиентов и потратить почти четыре месяца на рефакторинг архитектуры авторизации и пересборку CI/CD‑процессов. Итоговая цена этого “ускорения” оказалась выше, чем если бы они с самого начала встроили безопасные паттерны и регулярные проверки в разработку, пусть даже ценой небольшого замедления первых релизов.

Cloud and infrastructure: where performance, cost and security intersect

Переход в облако не решает магическим образом вопросы архитектуры и безопасности, но меняет их акценты. Сейчас уже более 90% крупных компаний так или иначе используют облачные сервисы, и прогнозы показывают, что доля критичных бизнес‑нагрузок в публичных облаках будет продолжать расти. На этом фоне облачная архитектура и cloud infrastructure security assessment services становятся естественной частью аудита стека. Важно не только проверить корректность сетевых настроек и шифрования данных, но и оценить, насколько оптимально вы используете облачные сервисы с точки зрения затрат и гибкости. Неправильный выбор уровня абстракции — от “bare metal” до полностью управляемых платформ — может увеличить ежемесячные расходы в разы.

Кейс: маркетинговая платформа и неожиданный рост затрат в облаке

Маркетинговый сервис, анализирующий поведение пользователей в реальном времени, построил свою архитектуру вокруг управляемых стриминговых сервисов и серверлесс‑функций. На старте это позволило быстро запуститься, но при росте трафика в высокий сезон счёт за облако вырос почти вдвое относительно планов. Независимый аудит инфраструктуры с упором на cloud infrastructure security assessment services и экономическую эффективность выявил несколько ключевых проблем: слишком мелкая разбиение функций, неэффективный подход к хранению логов и отсутствие автоматической оптимизации ресурсов. После переработки архитектуры и настройки правильных лимитов платформа снизила расходы примерно на 30% без потери надёжности и безопасности, а также получила более прозрачную модель прогноза затрат при росте клиентской базы.

Economic side: how to think about ROI of stack and security evaluations

Оценка технологического стека и мер безопасности — это инвестиция, у которой есть очень конкретный финансовый смысл. Аналитики отмечают, что компании, которые регулярно используют профессиональные technology stack assessment services и формализованные проверки безопасности, в среднем сталкиваются с меньшим количеством критических инцидентов и вынужденных простоев. Это напрямую отражается на выручке и марже: меньше аварий, меньше ручных обходных решений, меньше экстренного найма специалистов “на пожар”. При этом прогнозы показывают, что рост сложности систем и объёмов данных будет только ускоряться, а значит, цена ошибок в архитектуре и безопасности будет расти вместе с этим трендом.

Где экономия, а где лишние расходы

– Дешевле на старте: ранний аудит помогает избежать фатальных архитектурных ошибок, которые потом превращаются в многолетний технический долг.

– Предсказуемые расходы: прозрачная модель владения стеками и безопасности даёт возможность планировать бюджеты на 2–3 года вперёд, а не жить от инцидента к инциденту.

– Стоимость простоя: даже несколько часов недоступности критичной системы могут стоить больше, чем год регулярных проверок и модернизации.

Кейс: ритейлер и пересмотр ИТ‑стратегии под давлением инцидентов

Крупный онлайн‑ритейлер несколько лет экономил на глубокой оценке архитектуры и безопасности, обходясь точечными улучшениями. В итоге за один год они пережили три крупных инцидента: падение сайта в “чёрную пятницу”, утечку части клиентских данных и сбой системы управления складом. Совокупные потери — прямые и косвенные — превысили несколько миллионов долларов. После этого компания пересмотрела подход и запустила программу регулярных аудитов, включающих technology stack assessment services, комплексную оценку безопасности и планомерный рефакторинг ключевых модулей. Уже через полтора года они зафиксировали снижение критических инцидентов более чем вдвое и смогли перераспределить бюджет с аварийных работ на запуск новых сервисов.

How to structure a real‑world evaluation process

Важно не только “осознать необходимость”, но и выстроить практический процесс оценки стека и безопасности. Он не обязан быть тяжёлым и бюрократическим, но должен быть повторяемым и понятным. На практике хорошо работает подход, когда технические и продуктовые команды совместно формируют список критичных сценариев, а затем архитекторы и специалисты по безопасности проверяют, как именно эти сценарии реализованы. Такой формат помогает избежать разрыва между “идеальной” схемой и тем, как система ведёт себя при реальной нагрузке, интеграциях и сбоях. Регулярность здесь важнее, чем идеальность первой версии процесса: лучше небольшой, но стабильный цикл, чем редкий и дорогой “большой аудит”.

Минимальный набор шагов

– Сбор контекста: цели продукта, текущие и ожидаемые нагрузки, регуляторные требования, ограничения по бюджету и срокам.

– Архитектурный обзор: как устроены основные сервисы, потоки данных, интеграции, очереди и точки отказа.

– Анализ стека: языки, фреймворки, БД, облачные сервисы, зрелость инструментов и наличие экспертов.

– Проверка безопасности: от обзора процессов разработки до пентестов и анализа контроля доступа.

– План улучшений: приоритизация по риску и стоимости, поэтапное внедрение, измеримые метрики.

Роль внешних и внутренних экспертов

Не всегда стоит замыкаться только на внутренней команде или, наоборот, полагаться исключительно на внешних консультантов. Внутренние специалисты знают систему “изнутри”, чувствуют реальные боли пользователей и ограничения бизнеса. Внешние эксперты приносят свежий взгляд и опыт из десятков других проектов, особенно когда речь идёт о IT security assessment and penetration testing или сложных миграциях. Зрелая стратегия сочетает оба подхода: внутренняя команда отвечает за постоянный мониторинг и эволюцию, а внешние партнёры подключаются для независимой оценки и редких, но критичных трансформаций архитектуры и стека.

Looking ahead: how stack and security evaluations will evolve

На горизонте ближайших пяти–семи лет есть несколько ясных трендов. Во‑первых, автоматизация. Уже сейчас активно развиваются инструменты, помогающие проводить полуавтоматическое сканирование архитектуры, зависимостей и настроек облака. Во‑вторых, более тесная интеграция разработки, эксплуатации и безопасности: подходы вроде DevSecOps превращают security в встроенную часть цикла поставки, а не отдельный блок. В‑третьих, рост регулирования в областях финансов, здравоохранения и критической инфраструктуры делает регулярные оценки стека и безопасности не только выгодными, но и обязательными. Аналитики прогнозируют, что спрос на комплексные услуги по аудитам, включая enterprise software architecture and stack consulting и интегрированные проверки безопасности, будет расти устойчивыми темпами по мере усложнения систем и расширения облачного ландшафта.

Влияние на индустрию и культуру разработки

Переоценить влияние этих изменений на индустрию сложно. Там, где раньше архитектура и безопасность были компетенциями “узкого круга специалистов”, постепенно формируется культура общей ответственности. Продуктовые менеджеры начинают думать о техническом долге и рисках наравне с функциями и сроками; разработчики привыкают к регулярному участию в security‑практиках и обзорах архитектуры; бизнес‑руководители рассматривают ИТ‑риски как часть общей финансовой модели. В результате оценка технологического стека и контроля безопасности перестаёт быть редким событием и становится рутинной практикой, которая помогает не только избегать катастроф, но и служит инструментом стратегического управления продуктом.

Conclusion: make evaluation a habit, not a one‑time project

Отдельный аудит стека и безопасности может помочь “снять острые углы”, но настоящую ценность даёт именно регулярность. Когда периодический разбор архитектуры, стека, процессов разработки и мер безопасности становится нормой, система постепенно превращается из набора случайных решений в управляемый и прогнозируемый инструмент бизнеса. Используя сочетание внутренних экспертиз, внешних technology stack assessment services, целевых security‑проверок и продуманного управления затратами, компании могут уменьшить технический долг, повысить устойчивость к инцидентам и освободить ресурсы для реальных инноваций. В конечном итоге это не про “технологии ради технологий”, а про умение строить такие цифровые системы, которые помогают бизнесу расти, а не тянут его назад.