Определение и назначение приватных ключей

Приватный ключ — это часть криптографической пары ключей, используемой в асимметричном шифровании. Он обеспечивает доступ к зашифрованным данным и цифровым подписям, а также позволяет подтверждать право собственности, например, на криптовалютные активы. Потеря или компрометация приватного ключа ведет к утрате контроля над цифровыми ресурсами. Именно поэтому безопасное хранение приватных ключей является критически важной задачей для разработчиков, администраторов инфраструктуры и владельцев криптоактивов.

Исторический контекст и эволюция подходов

С начала 2010-х годов, когда криптовалюты стали набирать популярность, пользователи столкнулись с проблемой защиты приватных ключей. Первоначально ключи хранились в виде текстовых файлов на локальных компьютерах. Однако такой подход оказался уязвим к вредоносному ПО, фишингу и физическому взлому. В 2017 году, на фоне роста атак на биржи и кошельки, стала активно развиваться концепция cold storage — хранения ключей на устройствах, не подключенных к интернету. К 2025 году предпочтение отдается хранению ключей на внешнем носителе, таком как USB-накопители с аппаратным шифрованием или специализированные hardware-кошельки, поскольку это минимизирует поверхность атаки.

Аппаратные носители: принципы и устройство

Хранение ключей на внешнем носителе — это метод изоляции приватного ключа от потенциально скомпрометированной системы. Наиболее надёжный способ — использовать USB-носитель с функцией аппаратного шифрования и защитой от записи. Такие устройства могут содержать встроенные модули безопасности (Secure Element), которые предотвращают извлечение ключей даже при физическом доступе. Визуально это выглядит как флешка, но внутри находится микроконтроллер, обрабатывающий криптографические операции локально. Это позволяет использовать приватные ключи на флешке без риска их копирования в оперативную память основной системы.

Пошаговая настройка безопасного хранения

Настройка хранения ключей начинается с генерации пары ключей на оффлайн-машине. Это может быть ноутбук без сетевых интерфейсов, загруженный с LiveCD. Сгенерированный приватный ключ сохраняется в зашифрованном виде (например, с помощью OpenSSL и алгоритма AES-256) на заранее подготовленный внешний носитель. Важно, чтобы носитель был отформатирован в безопасной файловой системе (например, ext4 без журналирования для Linux) и зашифрован с использованием LUKS или VeraCrypt. Следующий этап — физическая изоляция: устройство никогда не подключается к компьютерам с доступом в интернет. Это ключевой элемент стратегии, если вы ищете ответ на вопрос, как защитить приватные ключи в условиях современных угроз.

Диаграмма процесса в текстовом виде

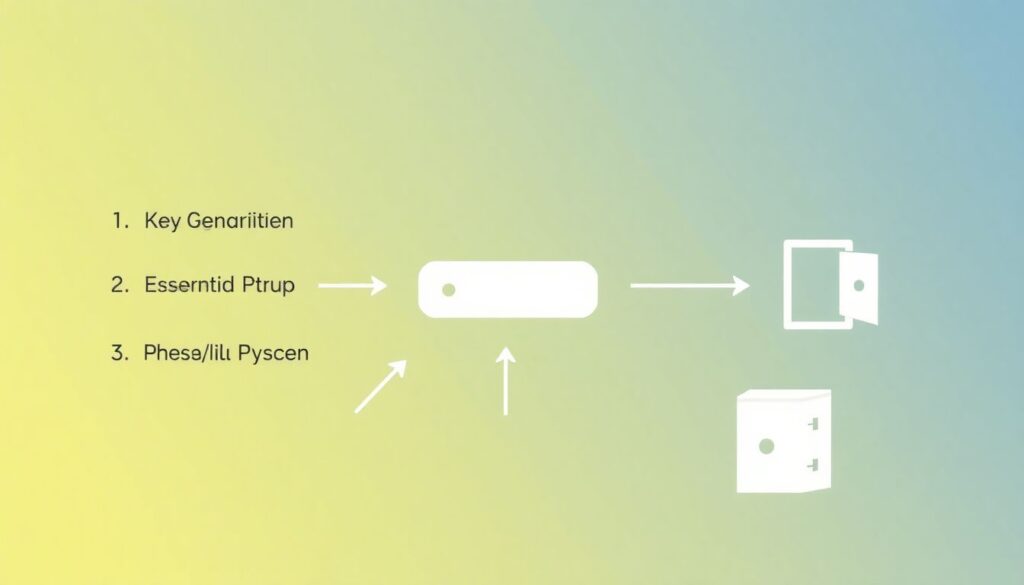

Процесс настройки безопасного хранения можно представить в виде схемы:

1. Генерация ключей →

2. Шифрование приватного ключа →

3. Запись на внешний носитель →

4. Проверка доступности →

5. Физическое изъятие носителя →

6. Хранение в защищённом месте (например, сейфе).

Этот подход позволяет полностью изолировать приватный ключ от цифровых угроз, сохраняя при этом возможность безопасного восстановления.

Сравнение с альтернативными методами хранения

Хранение ключей на внешнем носителе выигрывает по сравнению с облачными решениями, где даже при использовании шифрования существует риск компрометации через уязвимости в облачной инфраструктуре. По сравнению с программными кошельками, хранящими ключи в виде файлов в пользовательской директории, внешние устройства обеспечивают физическую сегрегацию ключей. Даже так называемые «горячие» кошельки с двухфакторной аутентификацией не обеспечивают такой уровень защиты, как cold storage на защищённом USB-носителе. В контексте корпоративного применения настройка хранения ключей с применением многофакторной аутентификации и внешних токенов стала стандартом де-факто.

Рекомендации по долгосрочной безопасности

Для обеспечения долговременного хранения ключей необходимо учитывать деградацию носителей. USB-флешки имеют ограниченное количество циклов записи и подвержены физическому износу. Рекомендуется использовать промышленные накопители с расширенной температурной стабильностью и периодически проверять их работоспособность. Также важно создать дубликат ключа, хранящийся в другом географическом месте, но с тем же уровнем защиты. Это особенно актуально, если речь идет о крупном бизнесе или длительном хранении активов. В 2025 году такие меры считаются обязательными элементами политики информационной безопасности.

Роль операционной среды и изоляции

Безопасность хранения зависит не только от носителя, но и от среды, в которой выполняются операции с ключом. Использование специализированных Live-дистрибутивов Linux без сетевых драйверов позволяет исключить даже гипотетическую возможность удалённой атаки. Любая операция, связанная с приватным ключом, должна выполняться в оффлайн-режиме. При необходимости подписания транзакций или документов используется так называемая схема «воздушного зазора» (air-gap), когда данные передаются между системами только через QR-коды или временные файлы на носителе.

Заключение

Безопасное хранение приватных ключей — это не просто вопрос выбора хранилища, а комплексный подход, включающий физическую, программную и организационную безопасность. Использование внешних носителей с аппаратной защитой, изоляция операций, надёжное шифрование и регулярный аудит инфраструктуры — вот основа устойчивой модели защиты. В 2025 году вопрос, как настроить безопасное хранение приватных ключей, стоит особенно остро, учитывая рост стоимости цифровых активов и увеличение числа атак на инфраструктуру. Правильно реализованный процесс хранения ключей на внешнем носителе остаётся одним из самых надёжных способов обеспечить контроль над вашими цифровыми идентификаторами.